Credential Stuffing là gì? Cách thức phòng chống tấn công – W3seo

Chào mừng bạn đến với pgdgiolinhqt.edu.vn trong bài viết về Credential stuffing la gi credential stuffing khac gi brute force chúng tôi sẽ chia sẻ kinh nghiệm chuyên sâu của mình cung cấp kiến thức chuyên sâu dành cho bạn.

Credential Stuffing là một loại tấn công mạng trong đó tội phạm mạng sử dụng tên người dùng và mật khẩu bị đánh cắp từ một tổ chức (có được khi vi phạm hoặc được mua từ dark web) để truy cập vào tài khoản người dùng tại một tổ chức khác.

Các cuộc tấn công Credential Stuffing là một trong những nguyên nhân phổ biến nhất gây ra vi phạm dữ liệu vì 65% tất cả mọi người sử dụng lại cùng một mật khẩu trên nhiều (và đôi khi là tất cả) tài khoản. Trên thực tế, trên nền tảng, gần một nửa số yêu cầu đăng nhập mà nhận được mỗi ngày là nỗ lựcCredential Stuffing.

Các bài viết liên quan:

- Decision table technique trong black box testing

- Quản trị Password, bảo mật Password

- Công cụ bẻ khóa mật khẩu(Password Attack) trên kali

- Security: sự xâm phạm dữ liệu và phần mềm

- Chuẩn WPA, cách thức tấn công và bảo mật

Cơ hội cho tội phạm mạng sử dụng Credential Stuffing chỉ ngày càng gia tăng khi ngày càng có nhiều thông tin xác thực bị lộ do vi phạm; hiện tại, hàng tỷ thông tin đăng nhập bị xâm phạm đang lưu hành trên dark web.

Tuy nhiên, các cuộc tấn công Credential Stuffing có thể ngăn chặn được nếu bạn thực hiện các biện pháp an ninh mạng phù hợp. Dưới đây là những điều mà các giám đốc điều hành cần biết về các cuộc tấn công Credential Stuffing và những gì có thể được thực hiện để giảm hoặc ngăn chặn khả năng tổ chức của họ trở thành nạn nhân của một cuộc tấn công này.

Cách hoạt động của công cụ Credential Stuffing

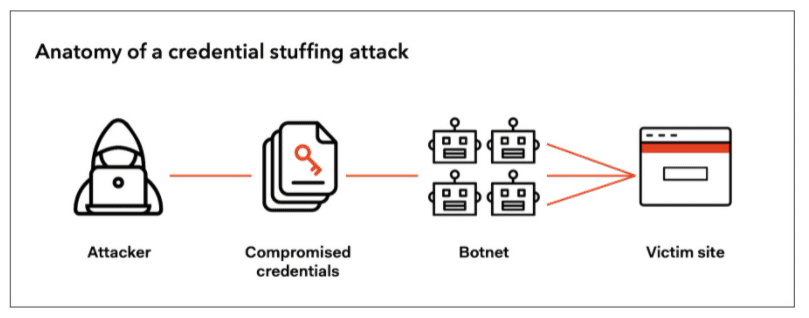

Để thực hiện một cuộc tấn công nhồi nhét thông tin đăng nhập, tội phạm mạng thêm danh sách các cặp mật khẩu và tên người dùng bị đánh cắp vào mạng botnet để tự động hóa quá trình thử các thông tin đăng nhập đó trên nhiều trang web cùng một lúc. Các cuộc tấn công mạng botnet quy mô lớn có thể áp đảo cơ sở hạ tầng CNTT của doanh nghiệp, với các trang web trải qua gấp 180 lần lưu lượng truy cập thông thường của chúng trong một cuộc tấn công.

Sau khi tội phạm mạng tìm thấy một trang web nơi tập hợp thông tin xác thực hoạt động, chúng sẽ có quyền truy cập vào tài khoản của người dùng và dữ liệu cá nhân để thực hiện tùy ý, chúng thường bao gồm:

Bán quyền truy cập vào các tài khoản bị xâm phạm: Điều này đặc biệt phổ biến đối với các dịch vụ phát trực tuyến phương tiện. Disney +, Netflix và Spotify đều từng là nạn nhân của các cuộc tấn công trong đó tin tặc bán quyền truy cập vào tài khoản người dùng với giá thấp hơn chi phí đăng ký.

Gian lận thương mại điện tử: Tin tặc có thể mạo danh người dùng hợp pháp tại trang web của các nhà bán lẻ và đặt hàng một sản phẩm có giá trị cao, để sử dụng cho riêng họ hoặc để bán lại. Theo nghiên cứu từ Akamai, đây là một hình thức trộm cắp danh tính phổ biến (và đối với tội phạm, có khả năng sinh lợi cao), khiến bán lẻ trở thành ngành dọc dễ bị tấn công nhất đối với hành vi nhồi nhét thông tin đăng nhập, theo nghiên cứu từ Akamai.

Gián điệp và trộm cắp của công ty / tổ chức: Trong khi các tội danh trên gây ra hậu quả nghiêm trọng cho các công ty và khách hàng của họ, thì hình thức tấn công thứ ba này có khả năng gây thiệt hại lớn nhất cho các doanh nghiệp. Nếu kẻ tấn công chiếm đoạt thành công tài khoản của nhân viên hoặc quản trị viên, chúng có thể có quyền truy cập vào tất cả các loại thông tin cá nhân nhạy cảm, như số thẻ tín dụng, số an sinh xã hội, địa chỉ và thông tin đăng nhập, tất cả những thông tin này chúng có thể bán cho Người trả giá cao nhất.

Chi phí của các Credential Stuffing Attacks

Mặc dù các cuộc tấn công Credential Stuffing thường có tỷ lệ thành công thấp (thường là từ một đến ba phần trăm), tác động của chúng đối với các tổ chức thường là rất nhỏ.

Ví dụ, báo cáo Chi phí Credential Stuffing của Viện Ponemon cho thấy các doanh nghiệp mất trung bình 6 triệu đô la mỗi năm cho việc Credential Stuffing dưới dạng thời gian ngừng hoạt động của ứng dụng, mất khách hàng và tăng chi phí CNTT.

Càng ngày, các nhà quản lý, cũng như công chúng, cũng buộc các công ty phải chịu trách nhiệm về các cuộc tấn công Credential Stuffing với mức phạt nặng. Các công ty có thể phải chịu hành động pháp lý theo luật bảo mật dữ liệu như GDPR nếu họ không thực hiện các biện pháp bảo mật đầy đủ để ngăn chặn các cuộc tấn công như vậy, không thông báo cho công chúng về vi phạm hoặc không thực hiện đủ để bảo vệ mật khẩu.

Ví dụ, vào năm 2018, Văn phòng Ủy viên Thông tin của Vương quốc Anh (ICO) đã phạt Uber 385.000 bảng Anh vì “một loạt các lỗi bảo mật dữ liệu có thể tránh được” làm lộ dữ liệu của khoảng 2,7 triệu khách hàng ở Vương quốc Anh. Và vào năm 2021, Cơ quan bảo vệ dữ liệu của Pháp (CNIL) đã phạt một người kiểm soát dữ liệu và bộ xử lý dữ liệu của họ 225.000 € “vì không thực hiện các biện pháp bảo mật đầy đủ để bảo vệ dữ liệu cá nhân của khách hàng trước các cuộc tấn công Credential Stuffing vào trang web của người kiểm soát dữ liệu”.

Credential Stuffing Attacks và Brute Force Attacks

Credential Stuffing được coi là một kiểu tấn công mạng thô bạo. Nhưng trên thực tế, cả hai rất khác nhau, đây là cách tốt nhất để bảo vệ hệ thống của bạn chống lại chúng.

Các cuộc Brute Force Attacks cố gắng đoán mật khẩu bằng cách thay đổi các ký tự và số (thường theo các mẫu quy định hoặc với các cụm từ mật khẩu cơ bản thường được sử dụng). Để bảo vệ khỏi chúng, bạn có thể giới hạn số lần đăng nhập không thành công bằng tính năng bảo vệ bằng brutal force, sử dụng CAPTCHA hoặc yêu cầu người dùng của bạn sử dụng mật khẩu mạnh hơn.

Tuy nhiên, một mật khẩu mạnh sẽ không ngăn được tội phạm mạng giành quyền truy cập vào tài khoản thông qua Credential Stuffing vì mật khẩu đã được biết đến. Ngay cả khả năng bảo vệ người dùng của CAPTCHA hoặc brute force protection cũng bị hạn chế vì người dùng thường thay đổi mật khẩu của họ theo các mẫu có thể dự đoán được và tội phạm mạng có mật khẩu vi phạm.

Làm thế nào để ngăn chặn các cuộc tấn công Credential Stuffing

Hầu hết mọi người đều biết việc sử dụng lại mật khẩu là không an toàn nhưng dù sao vẫn chọn sử dụng cùng một mật khẩu trên nhiều trang web vì họ có khoảng 100 mật khẩu cần nhớ. Trình quản lý mật khẩu là một lựa chọn, nhưng tỷ lệ chấp nhận thấp. Vì vậy, để ngăn chặn các cuộc tấn công Credential Stuffing, các tổ chức phải thực hiện các biện pháp – chẳng hạn như xóa toàn bộ mật khẩu – để đảm bảo tội phạm mạng không thể sử dụng thông tin đăng nhập bị đánh cắp để truy cập vào tài khoản của người dùng của họ. Dưới đây là một số phương pháp để làm như vậy.

Xác thực không cần mật khẩu

Xác thực không cần mật khẩu có thể ngăn chặn hoàn toàn việc nhồi nhét thông tin đăng nhập vì nó xác minh người dùng bằng thứ mà họ có (thiết bị hoặc tài khoản khác) hoặc thứ gì đó của họ (sinh trắc học) thay vì mật khẩu (thứ mà họ biết). Không có mật khẩu cũng tạo ra trải nghiệm đăng nhập tốt hơn cho người dùng và tiết kiệm thời gian và tiền bạc cho các tổ chức từ việc đặt lại mật khẩu.

Xác thực liên tục

Hệ thống xác thực liên tục sử dụng các yếu tố như sinh trắc học hoặc các mẫu hành vi để xác minh danh tính của người dùng trong thời gian thực (trong khi họ sử dụng ứng dụng) thay vì mật khẩu. Do đó, các cuộc tấn công Credential Stuffing (cũng như một số cuộc tấn công mạng khác) không còn là phương pháp khả thi để tội phạm mạng truy cập trái phép vào tài khoản của người dùng.

Xác thực đa yếu tố (MFA)

Xác thực đa yếu tố (MFA) là một cách hiệu quả cao để ngăn chặn việc Credential Stuffing vì nó yêu cầu người dùng đăng nhập bằng một hình thức xác thực khác ngoài kết hợp tên người dùng-mật khẩu. Ví dụ: điều này có thể có nghĩa là xác thực sinh trắc học chẳng hạn như dấu vân tay, mã một lần được gửi đến thiết bị được liên kết với người dùng hoặc email được gửi đến tài khoản bảo mật – không ai trong số đó mà tội phạm mạng sẽ có quyền truy cập.

Mặc dù việc áp dụng MFA còn chậm do lo ngại về tác động của nó đối với trải nghiệm khách hàng, nhưng sự gia tăng về độ tinh vi và khả năng tùy chỉnh của MFA đang giúp nó bắt kịp. Ví dụ: vào tháng 2 năm 2020, Google thông báo họ sẽ yêu cầu người dùng nhà thông minh Nest sử dụng xác thực hai yếu tố.

Bảo vệ mật khẩu bị vi phạm

Bảo vệ bằng mật khẩu bị vi phạm so sánh mật khẩu mà một người sử dụng để đăng nhập với cơ sở dữ liệu về thông tin xác thực bị xâm phạm để ngăn chặn việc Credential Stuffing trong thời gian thực.

Ví dụ: tính năng phát hiện mật khẩu bị vi phạm của Auth0 có thể được định cấu hình để thông báo cho người dùng, chặn họ đăng nhập hoặc yêu cầu một yếu tố xác thực bổ sung (MFA) nếu nghi ngờ thông tin đăng nhập của họ là một phần của vi phạm bảo mật đã công bố hoặc nếu nỗ lực đăng nhập đến từ địa chỉ IP đáng ngờ.

Băm thông tin xác thực

Việc băm sẽ xáo trộn mật khẩu của người dùng trước khi bạn lưu trữ trong cơ sở dữ liệu của mình để trong trường hợp mật khẩu bị đánh cắp, tin tặc sẽ không thể sử dụng chúng (ít nhất là trên lý thuyết).

Trên thực tế, không phải tất cả băm mật khẩu đều không thể theo dõi. Như Rick Redman, một nhà kiểm tra thâm nhập tại KoreLogic, giải thích, “Sức mạnh của băm là chính sách bảo hiểm. Nó cho bạn biết người dùng có bao nhiêu thời gian để thay đổi mật khẩu của họ sau khi vi phạm dữ liệu trước khi chúng gây hại … Nếu chỉ là SHA1, không có cửa sổ … Nếu là bcrypt, bạn có thời gian để chạy đi và thay đổi tất cả mật khẩu. ”

Vì vậy, mặc dù việc băm mật khẩu của người dùng sẽ không ngăn chặn được cuộc tấn công Credential Stuffing, nhưng nó sẽ hạn chế những gì tội phạm mạng có thể làm với những mật khẩu đó sau khi chúng đánh cắp chúng.

Xác thực không cần mật khẩu tốt hơn cho doanh nghiệp và người dùng

Xác thực không mật khẩu không chỉ loại bỏ các cuộc tấn công Credential Stuffing, mà nhiều nghiên cứu và báo cáo cho thấy rằng nó là một giải pháp tổng thể an toàn hơn, thân thiện hơn và tiết kiệm chi phí hơn so với xác thực tên người dùng-mật khẩu truyền thống cho cả doanh nghiệp và người dùng của họ.

Andrew Shikiar, Giám đốc Điều hành của FIDO Alliance, giải thích trong một báo cáo chung với Diễn đàn Kinh tế Thế giới: “Việc dựa vào mật khẩu làm phương tiện chính để xác thực không còn cung cấp bảo mật hoặc trải nghiệm người dùng mà người tiêu dùng yêu cầu. Adrien Ogee, Trưởng dự án từ Diễn đàn Kinh tế Thế giới, cho biết thêm, “Các phương pháp xác thực tốt hơn không chỉ có thể mà chúng là một điều cần thiết”.